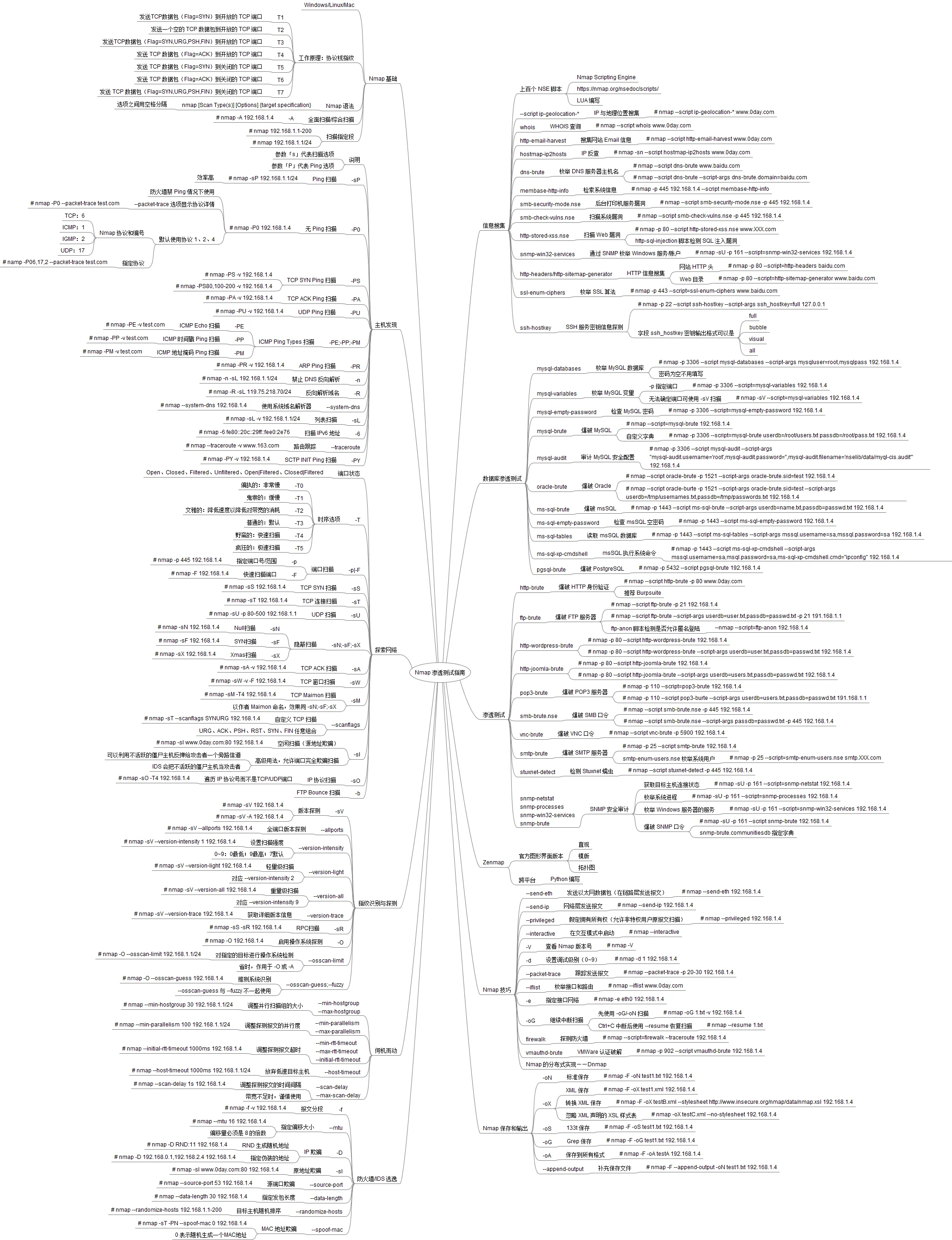

Nmap 脚本引擎使用指南 @

1. Nmap 脚本引擎概述 @

Nmap 脚本引擎(NSE)是 Nmap 最强大的功能之一,它允许用户编写和使用脚本来进行更深入的网络探测和安全检测。

1.1 查看可用脚本数量 @

# 查看系统中安装的 Nmap 脚本总数

ls /usr/share/nmap/scripts/ | wc -l

2. 常用脚本分类及应用 @

2.1 基础脚本类别 @

| 脚本类别 | 功能说明 |

|---|---|

| auth | 绕开鉴权机制,检测目标系统是否存在弱口令等认证漏洞 |

| broadcast | 在局域网内进行广播探测,发现更多网络服务和服务开启状况 |

| brute | 使用暴力破解方式,针对常见应用协议(如 HTTP、SNMP、数据库等)进行密码破解 |

| default | 使用 -sC 或 -A 选项扫描时默认加载的脚本集合 |

| dos | 用于进行拒绝服务攻击测试(请谨慎使用) |

| exploit | 利用已知的安全漏洞对目标系统进行攻击测试 |

| vuln | 检查目标系统是否存在常见的已知漏洞 |

2.2 基础扫描示例 @

# 检查目标系统的弱口令和认证漏洞

nmap --script=auth <目标IP>

# 对 MySQL、HTTP 等常见协议进行暴力破解测试

nmap --script=brute <目标IP>

# 使用默认脚本收集各种应用服务信息

nmap --script=default <目标IP>

# 或者使用简写形式

nmap -sC <目标IP>

# 检查目标系统是否存在常见安全漏洞

nmap --script=vuln <目标IP>

3. 专项扫描技术 @

3.1 WHOIS 信息收集 @

# 对域名进行 WHOIS 解析,获取注册信息

nmap --script external xxxx.cn

3.2 HTTP 认证暴力破解 @

# 对 HTTP 认证进行暴力破解

# 注意:nmap 使用默认字典位于 /usr/share/nmap/nselib/data

nmap --script=http-brute xxxxx.cn

3.3 MySQL 数据库安全检测 @

# 检测 MySQL 是否使用空密码

nmap -p3306 --script=mysql-empty-password.nse 192.168.123.129

# 枚举 MySQL 用户列表(需要提供有效凭据)

nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root 192.168.123.129

4. 防火墙绕过技术 @

4.1 数据包分片技术 @

分片扫描 (-f)

# 将数据包分片为 16bit 片段,减少数据包特征

nmap -f <目标IP>

技术原理:此命令将 IP 数据包碎片化处理,具体来说是将命令数据包压缩为 16bit 片段,这减少了单个数据包的检测特征。但需要注意的是,现代大多数防火墙和入侵检测系统(IDS)都具备碎片数据包检测能力。

4.2 自定义 MTU 扫描 @

# 指定自定义 MTU 大小进行扫描

# 注意:MTU 数值必须是 8 的倍数

nmap --mtu 16 <目标IP>

技术原理:Nmap 将根据指定的 MTU 数值创建相应大小的数据包,通过调整数据包大小来规避某些基于包大小检测的防火墙规则。

4.3 使用专用绕过脚本 @

# 使用 Nmap 自带的防火墙绕过脚本

nmap -sS -T5 <目标IP> --script firewall-bypass

技术说明:此方法结合了 TCP SYN 扫描 (-sS)、激进的时间模板 (-T5) 和专门的防火墙绕过脚本,提供了多层次的规避技术组合。

5. 使用建议与注意事项 @

- 合法性:确保所有扫描行为都获得明确授权

- 风险评估:某些脚本可能对目标系统造成影响,请在测试环境中验证

- 性能考虑:合理使用时间模板,避免对网络造成过大负担

- 日志记录:建议保存扫描结果以供后续分析

通过合理组合这些脚本和技术,可以构建出针对不同场景的深度安全检测方案,为网络安全评估提供有力支持。